ソフトウェアテストにおけるセキュリティテストの基本を理解する

セキュリティ テストは、ソフトウェア テストの重要な側面であり、セキュリティの脅威が企業やユーザーにとって問題になる前に特定して解決するのに役立ちます。この記事では、ソフトウェア テストにおけるセキュリティ テストの概要と、セキュリティ テストがなぜ重要なのかについて説明します。また、セキュリティ テストの種類と実装のベスト プラクティスについても説明します。

セキュリティテストとは何ですか?なぜ重要ですか?

ソフトウェア テストにおけるセキュリティ テストは、ソフトウェアを評価して、ハッカーや攻撃者によって悪用される可能性のある脆弱性や弱点を特定するプロセスです。セキュリティ テストの重要性は、ソフトウェアが安全であることを確認し、機密データや情報を不正アクセスや悪用から保護できるため、どれだけ強調してもしすぎることはありません。

セキュリティ テストの重要な利点の 1 つは、ますます巧妙化するサイバー攻撃から保護できることです。セキュリティ テストは、ソフトウェア内の潜在的なセキュリティ脅威を特定するのに役立ち、重大な問題が発生する前にそれらに対処するための措置を講じることができます。

また、セキュリティ テストは、規制への準拠を維持するのにも役立ちます。業界や地域によっては、ソフトウェアが満たさなければならない特定の規制や基準がある場合があります。セキュリティ テストは、ソフトウェアがこれらの要件を満たしていることを確認し、潜在的な罰則や法的問題を回避するのに役立ちます。

さらに、ユーザーはソフトウェアを使用するときに自分のデータが安全であることを知りたいと考えています。したがって、 SaaS マーケティング プランの作成に重点を置きながら、セキュリティ テストを実施して脆弱性に対処するための体制も整備したいと考えています。こうすることで、ソフトウェアに対するユーザーの信頼を高め、顧客との信頼を築くことができます。

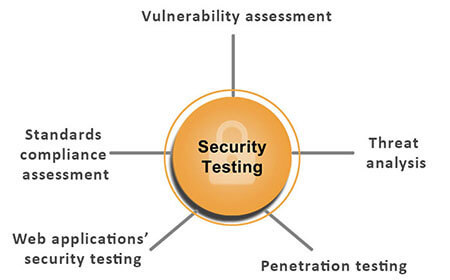

セキュリティテストの種類

次に、ソフトウェア テストにおけるさまざまな種類のセキュリティ テストについて見てみましょう。これらのテスト方法を効率的に組み合わせることで、ソフトウェアの安全性が確保され、サイバー攻撃から保護されるようになります。

脆弱性スキャン

脆弱性スキャンは、ソフトウェアをスキャンして既知の脆弱性または弱点を見つけるプロセスです。このタイプのテストには、自動テスト ツールを使用してソフトウェアの潜在的なセキュリティ上の欠陥を特定することが含まれます。このような欠陥の例としては、古いソフトウェア コンポーネント、脆弱なパスワード、安全でないネットワーク構成などが挙げられます。

脆弱性スキャンは、ソフトウェアに存在する可能性のあるセキュリティの弱点を、攻撃者に悪用される前に特定するのに役立ちます。

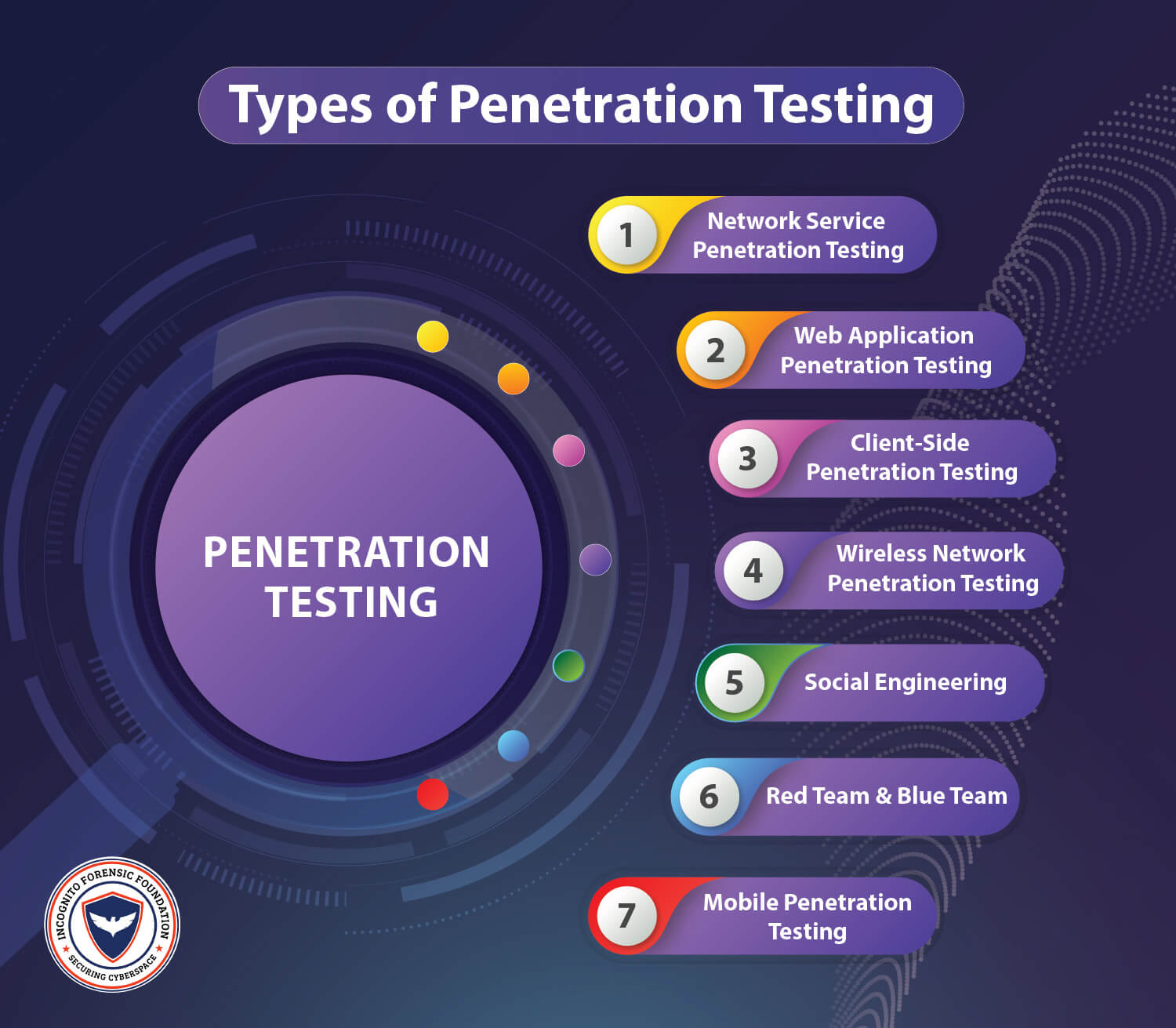

侵入テスト

「ペネトレーション テスト」とも呼ばれるペネトレーション テストでは、ソフトウェアに対する実際の攻撃をシミュレートして、脆弱性と弱点を特定します。このタイプのテストには通常、ソフトウェアのセキュリティの弱点を悪用しようとする倫理的なハッカーやセキュリティの専門家が関与します。

ペネトレーションテスターは、認証および認可の欠陥に関連する脆弱性に注意を払います。また、開いているポートや暗号化されていないネットワーク トラフィックなど、ネットワーク構成に関連するセキュリティの脆弱性も監視します。

侵入テストでは、アプリケーション ロジックの欠陥も評価できます。これらは、ソフトウェアがユーザー入力を処理する方法や特定のアクションを実行する方法に関連する脆弱性です。

リスクアセスメント

リスク評価には、ソフトウェアに対する潜在的な脅威を特定し、それらの脅威の可能性と悪影響を評価することが含まれます。このタイプのテストには通常、ソフトウェアのアーキテクチャ、設計、実装を分析して、データ侵害、サービス拒否 (DOS) 攻撃、マルウェアやウイルスなどの潜在的なセキュリティ リスクを特定することが含まれます。

リスク評価では、特定されたリスクに基づいてソフトウェアのセキュリティを向上させるための推奨事項も提供されます。こうすることで、これらの問題に対処するための事前の措置を講じることができます。

エシカルハッキング

倫理的ハッキングは、ソフトウェアに対する現実世界の攻撃をシミュレートする必要があるという点で侵入テストに似ています。倫理的ハッキングは、他の種類のセキュリティ テストでは見逃される可能性のある脆弱性を特定するのに役立ちます。これらの脆弱性の中には、フィッシング攻撃、ソーシャル エンジニアリング攻撃、物理的セキュリティ侵害などがあります。

倫理的ハッキングでは、より広範囲の攻撃シナリオをテストすることで、ソフトウェアのセキュリティをより包括的に評価できます。

セキュリティスキャン

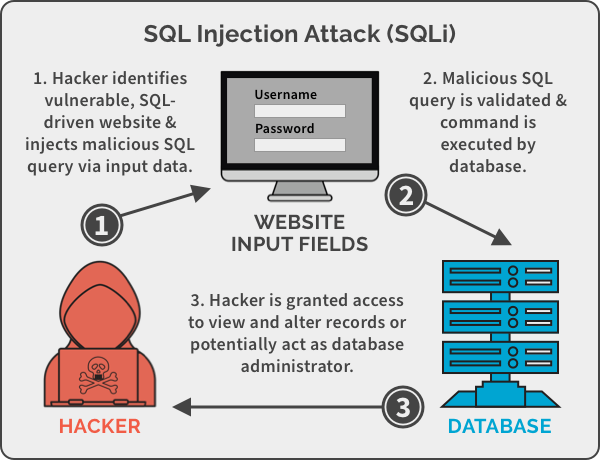

セキュリティ スキャンには、自動ツールを使用してソフトウェアをスキャンして潜在的なセキュリティ脆弱性がないかどうかが含まれます。これらのツールには、幅広いセキュリティ問題を検出できるソフトウェアまたはハードウェア ベースのスキャナが含まれる場合があります。

セキュリティ スキャンには、SQL インジェクション、クロスサイト スクリプティング (XSS)、バッファ オーバーフロー攻撃などの一般的な脆弱性のテストが含まれる場合があります。

セキュリティ スキャンは、ソフトウェア セキュリティに関連する業界標準や規制に準拠するのにも役立ちます。セキュリティ スキャンは、潜在的なセキュリティの弱点を特定するための貴重なツールですが、信頼できるセキュリティ テストはそれだけではありません。これは、セキュリティ スキャン ツールがすべてのソフトウェアの脆弱性を検出できるわけではないためです。また、偽陽性または偽陰性が発生する可能性もあります。

したがって、セキュリティ スキャンを、侵入テストやリスク評価などの他の種類のセキュリティ テストと組み合わせることが重要です。これにより、ソフトウェアのセキュリティをより包括的に評価できるようになります。

姿勢の評価

状態の評価には、ソフトウェアの全体的なセキュリティ状態の分析が含まれます。このタイプのテストには通常、ソフトウェアのセキュリティ ポリシーと手順をレビューして抜け穴を特定することが含まれます。

体制の評価中に、セキュリティの専門家がアクセス制御とソフトウェア エンドポイントをレビューして、ソフトウェアを標的とする可能性のある悪意のある攻撃を防ぐことができます。

この評価では、運用面および戦術面での戦略的改善の必要性が浮き彫りになっています。また、組織のセキュリティ体制がサービス プロバイダーやその他のサードパーティによって弱められないようにすることにも役立ちます。

さらに、態勢の評価には、ソフトウェアのインシデント対応計画のレビューが含まれ、セキュリティ インシデントに対応するための適切な手順が確実に導入されていることを確認できます。これには、セキュリティ インシデントを検出して対応する能力のテストや、セキュリティ侵害から回復する能力のテストが含まれる場合があります。

セキュリティ監査

セキュリティ監査には、ソフトウェアの設計、実装、運用プロセスの包括的な評価が含まれ、セキュリティ管理のギャップを特定します。セキュリティ監査を実行するときは、まず、監査の目的、目標、期待される結果の概要を示す範囲と目的を定義します。

次に、ソフトウェアのアーキテクチャ、設計、実装に関する関連情報を収集し、潜在的な弱点領域を特定します。これを行うには、ソフトウェアのドキュメントを確認し、脆弱性スキャンと侵入テストを実行しながら主要な関係者にインタビューします。

監査プロセス中に、潜在的なセキュリティの弱点、脆弱性、セキュリティ管理のギャップを特定し、優先順位を付けます。次に、監査結果に基づいて脅威を解決し、セキュリティ管理を改善するための推奨事項を作成します。

ソフトウェア セキュリティ テストを実施するための 7 つのベスト プラクティス

適切に実装されたセキュリティ テストは、ソフトウェア開発ライフサイクルの早い段階で脆弱性を検出して修正するのに役立ちます。これにより、 10 倍のコンテンツ マーケティング戦略やソーシャル メディア プロモーションを通じて最終的に新規ユーザーを獲得する際に、多額の費用がかかるセキュリティ侵害やデータ損失の可能性が軽減されます。

ソフトウェア テストで正確かつ正確なセキュリティ テストを実現するには、プロセスが包括的、効率的、効果的であることを保証するベスト プラクティスに従う必要があります。以下で説明するベスト プラクティスは、これを達成するのに役立ちます。

1. セキュリティ要件を特定する

セキュリティ テストを実施する前に、ソフトウェアのセキュリティ要件を特定することが重要です。これは、テストが最も重要なセキュリティ問題に焦点を当てていることを確認するのに役立ちます。

セキュリティ要件を特定するには、ソフトウェアに適用される関連セキュリティ ポリシーと規制基準を確認することから始めます。これらには、HIPAA や PCI DSS などの業界固有の規制だけでなく、ISO 27001 や NIST SP 800-53 などの一般的なセキュリティ標準も含まれます。

次に、ソフトウェアのリスク プロファイルを評価し、さまざまな種類のセキュリティ脅威や攻撃の潜在的な影響と可能性を判断します。これには、セキュリティ リスクを特定して優先順位を付けるための脅威モデリング演習やリスク評価の実施が含まれる場合があります。

最後に、特定されたリスクと適用される規制および標準に基づいてセキュリティ要件を指定します。これらの要件は明確で、測定可能で、テスト可能である必要があります。また、機密性、完全性、可用性、否認防止など、セキュリティのさまざまな側面もカバーする必要があります。

2. セキュリティテストの設計

セキュリティ要件に基づいて、これまで知られていなかった脆弱性や弱点を特定するセキュリティ テストを設計します。セキュリティ テストを設計するには、ソフトウェアに関連するさまざまな種類のセキュリティ テストを特定する必要があります。さまざまな種類のセキュリティ テストについてはすでに説明しました。次に、各テストの範囲と目的を定義します。

現実世界の攻撃をシミュレートするテスト ケースとシナリオを開発します。各脆弱性の潜在的な影響と可能性を考慮し、リスク評価に基づいてテスト作業に優先順位を付けます。

最後に、テスト計画を文書化し、フィードバックと承認を得るため関係者と共有します。受け取ったフィードバックに基づいて計画を修正し、実行の準備を整えます。

3. セキュリティテストの実行

セキュリティ テストを実行するときは、設計された計画に注意深く従って、すべてのテストが正確に実行されるようにしてください。テスト中に発生した問題をメモし、後で分析できるように文書化します。体系的なアプローチを使用して、すべてのテストが完了し、脆弱性が見逃されないようにします。

セキュリティ テスト中のワークフローを促進するには、テスト プロセスを自動化し、脆弱性と弱点に関する詳細なレポートを提供するセキュリティ テスト ツールの使用を検討してください。これにより時間を節約し、すべてのテストを一貫して実行できるようになります。

さらに、すべての潜在的な問題が確実に解決されるように、テスト プロセスに開発チームとセキュリティの専門家を必ず参加させてください。

4. 結果を分析する

セキュリティ テストの結果の分析は、ソフトウェア セキュリティ テスト プロセスの重要な部分です。これには、テスト中に収集されたデータを調査して、対処する必要がある潜在的なセキュリティ問題を特定することが含まれます。

セキュリティ テストの結果を効果的に分析するには、テスト結果が徹底的かつ正確に文書化されていることを確認してください。このドキュメントには、実行されたテスト、得られた結果、テスト中に特定された問題や脆弱性に関する詳細を含める必要があります。この情報は、各問題の重大度と優先度を判断し、それらに対処する計画を立てる上で非常に重要です。

専門家の専門知識と洞察は、脆弱性に対処するための効果的な戦略を開発するのに役立つため、専門家からのフィードバックを求めることも重要です。

5. 脆弱性を修正する

潜在的な脆弱性が特定されたら、ソフトウェアの安全性を確保するためにそれらを修正するための措置を講じます。脆弱性を修正するときは、その重大度とソフトウェアのセキュリティに対する潜在的な影響に基づいて優先順位を付けることが重要です。

重大な脆弱性に最初に対処し、次に重大度が中および低の脆弱性に続いて対処する必要があります。特定されたすべての脆弱性に対処し、完了までのスケジュールを含む修復計画を作成することが重要です。

また、将来同様の脆弱性が発生するのを防ぐために、入力検証や出力サニタイズなどの脆弱性を修正する際には、安全なコーディング手法を使用する必要があります。

6. ソフトウェアを再テストする

脆弱性が修正された後、ソフトウェアを再テストして、修正が有効であることを確認します。適切にテストされていない場合、1 つの脆弱性を修正すると別の脆弱性が発生する可能性があるため、これは非常に重要です。

ソフトウェアを再テストするときは、前のテスト段階で確立されたテスト計画と手順に従ってください。また、一貫性を維持するために、可能であれば同じテスト ツールを使用します。また、再テストはソフトウェアの修正後だけでなく、ソフトウェアに変更や更新が加えられた後にも実行する必要があることに注意することが重要です。

7. 結果の報告

セキュリティ テストの結果を関係者に報告し、潜在的なセキュリティ問題とそれに対処するために講じられた手順を全員が認識できるようにします。

セキュリティ テストのレポートを効果的にするには、専門用語を避けた明確で簡潔な言葉を使用してください。効果的なAI コンテンツ ジェネレーターを使用すると、すべての関係者にとって理解しやすいレポートを作成できます。テスト プロセスの概要、主な結果、修復のための推奨事項を提供するためには、結果の概要を含めることも重要です。この概要は、さらなる議論や意思決定の出発点として使用できます。

また、スクリーンショット、ログ ファイル、脆弱性レポートなどの裏付けとなる証拠を使用することをお勧めします。レポート内の発見事項を裏付けるために使用できます。この証拠はレポートの信頼性を高め、関係者が脆弱性の深刻さを理解するのに役立ちます。

最後に、関係者がセキュリティ対策の一環として実装できる実用的な推奨事項を提供します。

最後に

ソフトウェア セキュリティ テストは、ソフトウェアのセキュリティを損なう可能性のある潜在的な脆弱性や弱点を特定して対処するために非常に重要です。次のようないくつかの種類のセキュリティ テストについて説明しました。

- 脆弱性スキャン

- 侵入テスト

- リスクアセスメント

- エシカルハッキング

- セキュリティスキャン

- 姿勢の評価

- セキュリティ監査

正確かつ正確なセキュリティ テストを実施するには、セキュリティ要件の特定、セキュリティ テストの設計、テストの体系的な実行などのベスト プラクティスに従うことが重要です。また、結果を分析し、脆弱性を修正し、ソフトウェアを再テストし、結果を効果的に報告する必要があります。

これらのベスト プラクティスを実装することで、ソフトウェアがハッカーからの潜在的な脅威に対して完璧なセキュリティを確保できるようになります。

※この記事は以下の記事を意訳した記事になります。

引用元:「Understanding the Basics of Security Testing in Software Testing」

PractiTest(プラクティテスト)に関する

お問い合わせ

PractiTest(プラクティテスト)のトライアルアカウントお申し込みや、製品デモの依頼、

機能についての問い合わせなどお気軽にお問い合わせください。